En el post anterior creé las últimas reglas y ahora vamos a echar un vistazo a nuestro diagrama de red en GNS3.

En la imagen se ve cómo las máquinas están corriendo. Probemos la comunicación entre ellas y si las reglas se están cumpliendo.

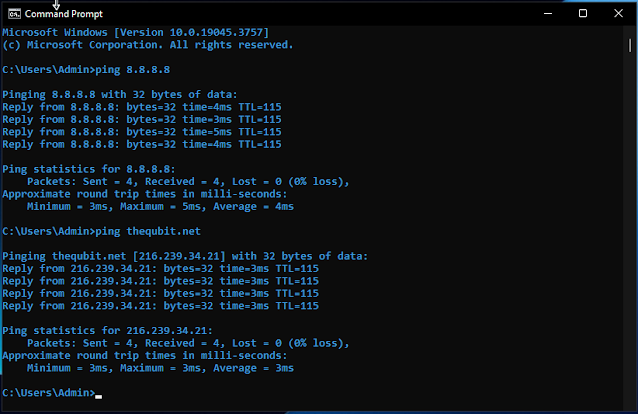

La primer regla LAN es permitir todo el tráfico hacia internet. Hagamos ping al dns de Google y al domino thequbit.net desde las PC's clientes.

Obtenemos repuesta desde las dos máquinas. 👍

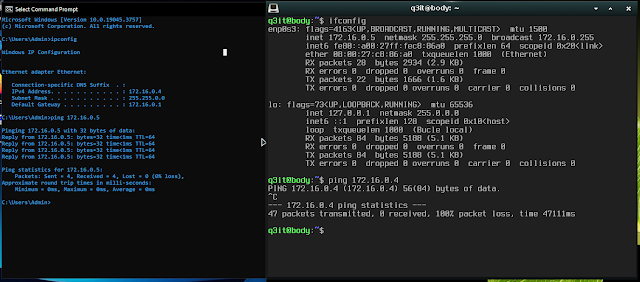

En las reglas dos y tres dijimos que... Todo el tráfico que vaya desde la LAN a el puerto 80 y 443 en la DMZ se va a permitir y resto se va a bloquear. Aquí entra algo muy importante y es el protocolo ICMP. Se utiliza principalmente para determinar si los datos llegan o no a su destino a su debido tiempo. Hagamos ping entre máquinas haber que pasa.

En la imagen anterior vemos que no hay respuesta y eso se debe a que no hay una regla creada para ese protocolo. En este caso tendríamos que crear una regla especifica ICMP.

Hagamos la misma prueba hacia Ubuntu Server y apliquemos el comando tracert para estar seguros que tenemos comunicación con el exterior.

Con el comando ping no obtenemos respuesta, pero con el comando tracert si obtenemos respuesta y además nos traza los saltos que da el paquete para comunicarse con su destino.

Ahora vamos a instalar en el Ubuntu Server un servicio web Apache y para conectarnos de forma segura OpenSSH. Verificamos que está corriendo.

Según las reglas que hemos creado, desde el equipo Windows con IP 172.16.0.4 nos permitirá conectarnos al servicio web pero no acceder por SSH.

En las imágenes se ve que las reglas cumplen su cometido.

Hacemos la misma prueba desde el equipo Linux con IP 172.16.0.5 y nos permitirá conectarnos a los dos servicios del Server.

Hacemos la misma prueba desde el equipo Linux con IP 172.16.0.5 y nos permitirá conectarnos a los dos servicios del Server.

Este equipo si tiene permiso para conectarse vía ssh. Como vemos las reglas están funcionando correctamente. 👏👏