Posted by q3it on domingo, julio 24, 2022 in Redes

VPN o Virtual Private Network es una tecnología que permite conectar un origen y un destino utilizando túneles encriptados para asegurar y garantizar la integridad de la data. Las VPN pueden ser implementadas dentro de una LAN y a través de una WAN, pero su mayor prestancia es la implementación de VPN a través de Internet.

Las VPN permiten interconectar usuarios remotos móviles, usuarios fijos u oficinas que se encuentran geográficamente distantes. A través de un túnel VPN es posible pasar información de voz, video y datos y a su vez permite a un cliente disminuir costos de conectividad entre sus sucursales, clientes móviles y proveedores.

Son una tecnología de uso común sobre todo donde se requieren fuertes mecanismos demseguridad, como los son instituciones bancarias, entes gubernamentales y corporaciones internacionales que trabajan con redes abiertas como lo es internet.

|

| VPN |

Beneficios de la VPN

1. Privacidad

2. Autenticación

3. Integridad de la data

4. Antireplay

Tipos de VPN

VPN de INTRANET: es conocida como la VPN site to site que permite conectividad

entre usuarios y localidades de la misma compañia.

1. Privacidad

Ayuda a prevenir a cualquier persona que desde internet intente copiar un paquete para poder leer la data.(man in the midle attack).

Permite verificar que quien envía el paquete VPN es un dispositivo legítimo y no un dispositivo utilizado por un atacante.

Permite verificar que el paquete no ha sido modificado en su paso por la internet.

Evita que un atacante de la internet copie paquetes de un dispositivo legitimo, los modifique y luego intente enviarlo como si el fuese un usuario legitimo.

Tipos de VPN

VPN de INTRANET: es conocida como la VPN site to site que permite conectividad

entre usuarios y localidades de la misma compañia.

VPN de EXTRANET: es conocida como VPN site to site que da conectividad a socios

de negocios y proveedores, es decir, empresas que no pertenecen al dominio de nuestra organización.

de negocios y proveedores, es decir, empresas que no pertenecen al dominio de nuestra organización.

VPN de ACCESO: es conocida como VPN de acceso remoto o VPN client to site, las cuales permiten conectividad desde un computador el cual puede ser móvil o fijo, principalmente con usuarios o empleados de nuestra organización.

Principales Equipos de VPN

Routers

Adaptive Security Appliance(ASA)

Pix Firewall

VPN Concentrators

Routers

Además de su función principal de enrutamientos y conmutación, los routers pueden proveer funciones de VPN, implementándole tarjetas o módulos adicionales que soporten encriptaciones.

Es el dispositivo lider de Cisco y puede ser configurado con muchas funciones de seguridad incluyendo VPN.

Es la línea vieja de productos Cisco, proveen funciones de Firewall y VPN. Aunque aún se encuentran en el mercado se recomiendan los ASA para nuevas instalaciones.

Al igual que los Pix, representa una línea vieja de productos cisco, que fueron diseñados como una plataforma de hardware para actuar como dispositivos finales del lado del cliente. Aunque aún se encuentran en el mercado se recomiendan los ASA para nuevas instalaciones.

Cliente VPN

VPN con IPsec

IPsec no es una tecnología. IPsec es una arquitectura o un marco de servicios de seguridad para las redes Ip.

Diseñados para las VPN de acceso. Es un software que es implementado en laptops y computadores. Provee conectividad hacia los dispositivos VPN de la organización.

VPN con IPsec

IPsec no es una tecnología. IPsec es una arquitectura o un marco de servicios de seguridad para las redes Ip.

IPsec esta descrito el rfc 4301 y define un conjunto de funciones como por ejemplo encriptación y autenticación, así como un conjunto de protocolos para ejecutar su trabajo a través de una internetwork. Esto hace a IPsec una arquitectura robusta y escalable, pero en muchos escenarios, difícil de entender.

IPsec define 4 componentes básicos para su implementación y dos protocolos encargados de llevar la información de estos 4 componentes desde un origen hasta un destino.

Los componentes son los siguientes:

Encriptación

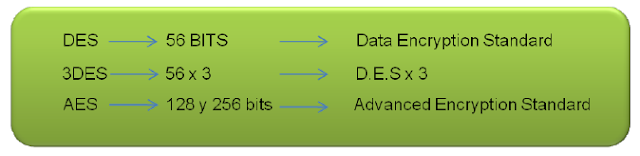

La encriptación en una VPN IPsec se logra con los siguientes algoritmos:

El router origen encripta la data antes de colocarle la cabecera VPN y entonces el router receptor desencripta la data, solo después de verificar y validar la autenticidad del emisor y la integridad del paquete.

La encriptación en una VPN IPsec se logra con los siguientes algoritmos:

Intercambio de claves

IPsec define mecanismo para intercambio de claves en un documento rfc 4306 de nombre Internet Key Exchange o IKE. Entre los mecanismos definidos para el intercambio de claves en el rfc 4306 se encuentran el PSK o Clave Simétrica y clave pública o clave asimétrica.

IPsec define mecanismo para intercambio de claves en un documento rfc 4306 de nombre Internet Key Exchange o IKE. Entre los mecanismos definidos para el intercambio de claves en el rfc 4306 se encuentran el PSK o Clave Simétrica y clave pública o clave asimétrica.

IKE define su trabajo haciendo uso del proceso de intercambio dinámico de clave, conocido como Diffie-Helman(DH). Diffie-Helman pernite que el primer paso en su configuración sea la definición del valor de longitud de la clave. entre ellas tenemos:

Integridad del mensaje y Autenticación

En una VPN con IPsec, la integridad de la data se logra a través de una función matemática conocida como algoritmo HASH. El Hash es ejecutado en el emisor y este valor resultante es colocado en la cabecera VPN para que el equipo receptor también ejecute el Hash, utilizando la misma clave que el emisor y al obtener el valor lo verifica con el valor enviado por el dispositivo origen. El Hash en una VPN con IPsec es similar en su funcionamiento al campo FCS en una trama ethernet.

En una VPN con IPsec, la integridad de la data se logra a través de una función matemática conocida como algoritmo HASH. El Hash es ejecutado en el emisor y este valor resultante es colocado en la cabecera VPN para que el equipo receptor también ejecute el Hash, utilizando la misma clave que el emisor y al obtener el valor lo verifica con el valor enviado por el dispositivo origen. El Hash en una VPN con IPsec es similar en su funcionamiento al campo FCS en una trama ethernet.

En Cisco se definen dos valores de hash, que son: HMAC-MD5 y HMAC-SHA.

En el mismo orden de idea, se definen dos mecanismos de autenticación como lo son: Clave simétrica o PSK y clave asimétrica a través del uso de firmas digitales tipo RSA.

La información para la integridad y autenticación es llevada en la cabecera VPN a través de los protocolos de seguridad ESP (Encapsulating security payload) y el protocolo AH (Authentication Header).

Protocolos de Seguridad VPN IPsec

AH

Se define como un protocolo el cual ofrece un fuerte mecanismo de autenticación e integridad del mensaje. No ofrece encriptación ni antireplay.

Si ofrece los cuatros componentes de IPsec, es decir, autenticación, integridad del mensaje, encriptación y antireplay. Sin embargo, la autenticación ofrecida por ESP es débil.

VPN SSLLas VPN vía SSL se implementan a través de los exploradores web y utilizan el número de protocolo 443 que define la aplicación Secure socket layer.

Las VPN SSL son una forma de implementar esta tecnología sin la necesidad de tener un cliente VPN instalado en el computador, lo único que requerimos para implementar una VPN SSL es la dirección del site y nuestro explorador con soporte a SSL.

|

| SSL |